ایک IT ماہر کے طور پر، مجھ سے اکثر Windows 10 کمپیوٹرز کو بیرونی حملوں سے بچانے کے بہترین طریقوں کے بارے میں پوچھا جاتا ہے۔ اس آرٹیکل میں، میں آپ کو ونڈوز 10 میں پاس ورڈ اور اکاؤنٹ لاک آؤٹ پالیسی کے کچھ بنیادی تصورات سے متعارف کراؤں گا، اور یہ کہ آپ اپنے سسٹم کی سیکیورٹی کو مضبوط بنانے کے لیے ان خصوصیات کو کیسے استعمال کر سکتے ہیں۔

ونڈوز میڈیا پلیئر کس قسم کی فائل کی حمایت کرتا ہے

کسی بھی آپریٹنگ سسٹم میں سب سے اہم حفاظتی خصوصیات میں سے ایک پاس ورڈ پالیسی ہے۔ یہ کنٹرول کرتا ہے کہ پاس ورڈز کو کیسے ذخیرہ کیا جاتا ہے، انہیں کتنی بار تبدیل کرنے کی ضرورت ہے، اور انہیں کتنے پیچیدہ ہونے کی ضرورت ہے۔ Windows 10 میں، آپ سیٹنگز ایپ کھول کر اور اکاؤنٹس > سائن ان آپشنز پر جا کر پاس ورڈ کی پالیسی سیٹ کر سکتے ہیں۔

پاس ورڈ سیکشن میں، آپ سیٹ کر سکتے ہیں کہ پاس ورڈز کو کتنی بار تبدیل کرنے کی ضرورت ہے، اور ان کی میعاد ختم ہونے سے پہلے کتنی دیر ہو سکتی ہے۔ آپ پاس ورڈ کی کم از کم لمبائی بھی سیٹ کر سکتے ہیں، اور پاس ورڈ کو پیچیدگی کی ضروریات کو پورا کرنے کی ضرورت ہے یا نہیں۔ ان تقاضوں میں ایسی چیزیں شامل ہیں جیسے بڑے اور چھوٹے حروف، اعداد اور خصوصی حروف کا مرکب ہونا۔

ایک اور اہم سیکیورٹی فیچر اکاؤنٹ لاک آؤٹ پالیسی ہے۔ یہ کنٹرول کرتا ہے کہ اکاؤنٹ کے لاک آؤٹ ہونے سے پہلے لاگ ان کی کتنی ناکام کوششوں کی اجازت ہے۔ آپ لوکل گروپ پالیسی ایڈیٹر (gpedit.msc) کھول کر اکاؤنٹ لاک آؤٹ پالیسی سیٹ کر سکتے ہیں۔

اکاؤنٹ لاک آؤٹ سیکشن میں، آپ لاگ ان کی ناکام کوششوں کی تعداد سیٹ کر سکتے ہیں جن کی اجازت اکاؤنٹ کے لاک آؤٹ ہونے سے پہلے ہے۔ آپ اکاؤنٹ لاک آؤٹ کا دورانیہ بھی سیٹ کر سکتے ہیں، یہ وہ وقت ہے جب لاگ ان کی ناکام کوششوں کی زیادہ سے زیادہ تعداد تک پہنچنے کے بعد اکاؤنٹ لاک آؤٹ رہتا ہے۔ پہلے سے طے شدہ طور پر، Windows 10 لاگ ان کی 10 ناکام کوششوں کے بعد 30 منٹ کے لیے اکاؤنٹ لاک کر دے گا۔

ان پاس ورڈ اور اکاؤنٹ لاک آؤٹ پالیسیوں کو ترتیب دے کر، آپ اپنے Windows 10 کمپیوٹر پر بروٹ فورس حملوں کو روکنے میں مدد کر سکتے ہیں۔ یہ حملے ایسے ہوتے ہیں جہاں حملہ آور ہزاروں یا لاکھوں مختلف امتزاجات آزما کر صارف کے پاس ورڈ کا اندازہ لگانے کی کوشش کرتا ہے۔ اپنے پاس ورڈز کو مزید پیچیدہ بنا کر اور لاگ ان کی ناکام کوششوں کی تعداد پر ایک حد مقرر کر کے، آپ حملہ آور کے لیے پاس ورڈ کا اندازہ لگانا اور اپنے سسٹم تک رسائی حاصل کرنا مشکل بنا سکتے ہیں۔

آپ کے کمپیوٹر کو غیر مجاز استعمال سے بچانے کے لیے، Windows 10/8/7 اسے پاس ورڈ کے ساتھ محفوظ کرنے کا اختیار فراہم کرتا ہے۔ اے مضبوط پاس ورڈ اس طرح، یہ آپ کے کمپیوٹر کی دفاع کی پہلی لائن ہے۔

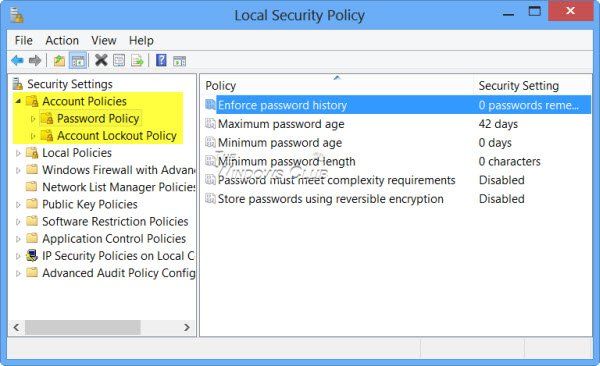

اگر آپ اپنے ونڈوز کمپیوٹر کی سیکورٹی کو بڑھانا چاہتے ہیں، تو آپ مضبوط کر سکتے ہیں۔ ونڈوز لاگ ان پاس ورڈ کی پالیسی بلٹ ان کا استعمال کرتے ہوئے مقامی سیکیورٹی پالیسی یا Secpol.msc . بہت سی ترتیبات کے درمیان اندر اندر اختیارات کا ایک مفید مجموعہ ہے جو آپ کو اپنے کمپیوٹر کے لیے پاس ورڈ کی پالیسی کو اپنی مرضی کے مطابق کرنے کی اجازت دے گا۔

ونڈوز لاگ ان کے لیے پاس ورڈ کی پالیسی کو نافذ کرنا

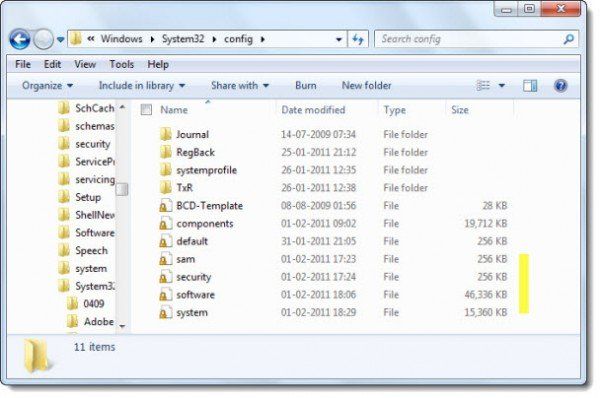

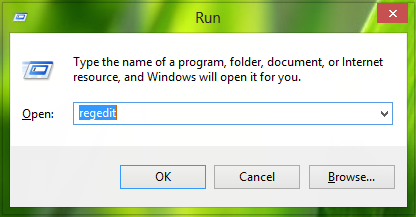

مقامی سیکیورٹی پالیسی کو کھولنے اور استعمال کرنے کے لیے، کھولیں۔ رن ، قسم secpol.msc اور انٹر دبائیں۔ بائیں پینل پر، کلک کریں۔ اکاؤنٹ کی پالیسیاں > پاس ورڈ کی پالیسی . دائیں پین میں، آپ کو پاس ورڈ کی پالیسی کو ترتیب دینے کی ترتیبات نظر آئیں گی۔

گوگل شیٹس موجودہ تاریخ داخل کریں

یہ کچھ ترتیبات ہیں جنہیں آپ اپنی مرضی کے مطابق بنا سکتے ہیں۔ ان میں سے ہر ایک پر ڈبل کلک کرکے ان کی پراپرٹیز ونڈو کو کھولیں۔ آپ ڈراپ ڈاؤن مینو سے اپنی پسند کا آپشن منتخب کر سکتے ہیں۔ ایک بار جب آپ ان کو انسٹال کر لیتے ہیں، تو اپلائی/اوکے پر کلک کرنا نہ بھولیں۔

1] پاس ورڈ کی تاریخ کو فعال کریں۔

اس پالیسی کو استعمال کرتے ہوئے، آپ اس بات کو یقینی بنا سکتے ہیں کہ صارفین کچھ عرصے بعد پرانے پاس ورڈز کو بار بار استعمال نہ کریں۔ یہ ترتیب ان منفرد نئے پاس ورڈز کی تعداد بتاتی ہے جو پرانے پاس ورڈ کو دوبارہ استعمال کرنے سے پہلے صارف کے اکاؤنٹ سے منسلک ہونا ضروری ہے۔ آپ کے درمیان کوئی بھی قدر مقرر کر سکتے ہیں۔ ڈومین کنٹرولرز پر ڈیفالٹ 24 اور اسٹینڈ اسٹون سرورز پر 0 ہے۔

2] پاس ورڈ کی زیادہ سے زیادہ عمر

آپ صارفین کو مخصوص دنوں کے بعد اپنے پاس ورڈ تبدیل کرنے پر مجبور کر سکتے ہیں۔ آپ 1 اور 999 کے درمیان کئی دنوں کے بعد پاس ورڈ کی میعاد ختم ہونے کے لیے سیٹ کر سکتے ہیں، یا آپ یہ بتا سکتے ہیں کہ دنوں کی تعداد 0 پر سیٹ کر کے پاس ورڈ کبھی ختم نہیں ہوتے ہیں۔ پہلے سے طے شدہ 42 دن ہے۔

فائر فاکس رنگین تھیمز

3] پاس ورڈ کی کم از کم عمر

یہاں آپ کسی بھی پاس ورڈ کو تبدیل کرنے سے پہلے استعمال کرنے کی کم از کم مدت مقرر کر سکتے ہیں۔ آپ قیمت کو 1 سے 998 دنوں تک سیٹ کر سکتے ہیں، یا دنوں کی تعداد کو 0 پر سیٹ کر کے فوری طور پر تبدیلیوں کی اجازت دے سکتے ہیں۔ ڈومین کنٹرولرز پر ڈیفالٹ 1 اور اسٹینڈ اکیلے سرورز پر 0 ہے۔ اگرچہ یہ ترتیب آپ کی پاس ورڈ کی پالیسی کو نافذ نہیں کرسکتی ہے، اگر آپ صارفین کو ان کے پاس ورڈز کو اکثر تبدیل کرنے سے روکنا چاہتے ہیں، تو آپ یہ پالیسی ترتیب دے سکتے ہیں۔

4] پاس ورڈ کی کم از کم لمبائی

یہ ایک اہم ترتیب ہے اور آپ ہیکنگ کی کوششوں کو روکنے کے لیے اسے بڑھا سکتے ہیں۔ آپ 1 سے 14 حروف کی قدر سیٹ کر سکتے ہیں، یا آپ سیٹ کر سکتے ہیں کہ حروف کی تعداد کو 0 پر سیٹ کر کے کسی پاس ورڈ کی ضرورت نہیں ہے۔ ڈومین کنٹرولرز پر ڈیفالٹ 7 اور اسٹینڈ اکیلے سرورز پر 0 ہے۔

اگر آپ چاہیں تو آپ مزید دو سیٹنگز کو بھی فعال کر سکتے ہیں۔ ایک بار جب آپ نے مناسب پراپرٹیز فیلڈز کو کھول لیا تو، فعال کو منتخب کریں اور پالیسی کو فعال کرنے کے لیے اپلائی کریں۔

5] پاس ورڈ پیچیدگی کی ضروریات کو پورا کرنا ضروری ہے۔

ایک اور اہم ترتیب جسے آپ استعمال کرنا چاہتے ہیں کیونکہ یہ پاس ورڈز کو مزید پیچیدہ بنا دے گا اور اس لیے کریک کرنا مشکل ہو جائے گا۔ اگر یہ پالیسی فعال ہے تو پاس ورڈز کو درج ذیل کم از کم تقاضوں کو پورا کرنا ہوگا:

- صارف کے اکاؤنٹ کا نام یا صارف کے مکمل نام کے وہ حصے شامل نہ ہوں جو لگاتار دو حروف سے زیادہ ہوں۔

- کم از کم چھ حروف کا ہونا ضروری ہے۔ درج ذیل چار زمروں میں سے تین کے حروف پر مشتمل ہے:

- انگریزی حروف تہجی کے بڑے حروف (A سے Z تک)

- انگریزی چھوٹے حروف (a سے z)

- بنیادی 10 ہندسے (0 سے 9)

- غیر حروف تہجی کے حروف (جیسے،!، $، #,%)

6] ریورس ایبل انکرپشن کا استعمال کرتے ہوئے پاس ورڈ اسٹور کریں۔

یہ سیکیورٹی سیٹنگ اس بات کا تعین کرتی ہے کہ آیا آپریٹنگ سسٹم ریورس ایبل انکرپشن کا استعمال کرتے ہوئے پاس ورڈز کو اسٹور کرتا ہے۔ ریورس ایبل انکرپشن کا استعمال کرتے ہوئے پاس ورڈز کو اسٹور کرنا بنیادی طور پر پاس ورڈز کے سادہ ٹیکسٹ ورژنز کو اسٹور کرنے جیسا ہے۔ اس وجہ سے، اس پالیسی کو کبھی بھی فعال نہیں کیا جانا چاہئے جب تک کہ درخواست کی ضروریات پاس ورڈ کی معلومات کی حفاظت کی ضرورت سے زیادہ نہ ہوں۔

پڑھیں : ونڈوز 10 میں پاس ورڈ پالیسی کیسے ترتیب دی جائے۔ .

ونڈوز 10 میں اکاؤنٹ لاک آؤٹ پالیسی

پاس ورڈ کی پالیسی کو مزید نافذ کرنے کے لیے، آپ بلاک کی مدت اور حدیں بھی سیٹ کر سکتے ہیں، کیونکہ یہ ناکام کوششوں کی ایک خاص تعداد کے بعد ہیکرز کو روک دے گا۔ ان ترتیبات کو ترتیب دینے کے لیے، بائیں پین میں، کلک کریں۔ اکاؤنٹ لاک آؤٹ پالیسی .

آپ کے کمپیوٹر کو پریشانی کا سامنا کرنا پڑا اور ونڈوز 8.1 کو دوبارہ شروع کرنے کی ضرورت ہے

1] غلط لاگ ان کے لیے اکاؤنٹ لاک آؤٹ کی حد

اگر آپ یہ پالیسی ترتیب دیتے ہیں، تو آپ غلط لاگ ان کی تعداد کو کنٹرول کر سکتے ہیں۔ ڈیفالٹ 0 ہے، لیکن آپ 0 اور 999 ناکام لاگ ان کوششوں کے درمیان نمبر سیٹ کر سکتے ہیں۔

2] اکاؤنٹ لاک آؤٹ کا دورانیہ

اس ترتیب کو استعمال کرتے ہوئے، آپ ان منٹوں کی تعداد سیٹ کر سکتے ہیں جب ایک لاک اکاؤنٹ خود بخود غیر مقفل ہونے سے پہلے مقفل رہتا ہے۔ آپ 0 سے 99999 منٹ تک کوئی بھی قدر سیٹ کر سکتے ہیں۔ یہ پالیسی اکاؤنٹ لاک آؤٹ تھریشولڈ پالیسی کے ساتھ سیٹ ہونی چاہیے۔

پڑھیں: ونڈوز میں لاگ ان کی کوششوں کی تعداد کو محدود کریں۔ .

3] اس کے بعد اکاؤنٹ لاک آؤٹ کاؤنٹر کو دوبارہ ترتیب دیں۔

یہ سیکیورٹی سیٹنگ ان منٹوں کی تعداد کا تعین کرتی ہے جو لاگ ان کی ناکام کوشش کے بعد 0 ناکام لاگ ان کوششوں پر دوبارہ سیٹ ہونے سے پہلے گزرنے چاہئیں۔ دستیاب رینج 1 منٹ سے 99,999 منٹ تک ہے۔ اس پالیسی کو اکاؤنٹ لاک آؤٹ تھریشولڈ پالیسی کے ساتھ بھی سیٹ کیا جانا چاہیے۔

محفوظ رہو، محفوظ رہو!

ونڈوز کی خرابیوں کو تیزی سے ڈھونڈنے اور خود بخود ٹھیک کرنے کے لیے پی سی کی مرمت کا ٹول ڈاؤن لوڈ کریں۔احساس کرنا ونڈوز میں آڈٹ پول ? اگر نہیں، تو آپ اس کے بارے میں پڑھ سکتے ہیں۔